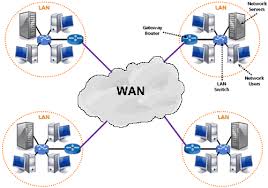

تست و آنالیز ترافیک شبکه از نظر امنیتی

شرکت تکتا تجارت جی با راه اندازی آزمایشگاه تخصصی امنیت و با همکاری خبره ترین کلاه سفیدهای حاضر دراین رشته اقدام به انجام کلیه خدمات تست و آنالیز شبکه و تست های نفوذپذیری و امنیت سخت افزارها و سرویسهای تحت شبکه نموده است که تعدادی از خدمات قابل انجام این واحد به شرح ذیل می باشد :

1- تست آسیب پذیری کلیه تجهیزات سخت افزاری ، سرورها و سرویس های موجود و فعال در شبکه

2- مشخص کردن تعداد حملات و تلاشهای نفوذ از خارج شبکه .

3- تست و آنالیز کلیه مخاطراتی که بر روی سخت افزارهای خارجی و داخلی اتفاق می افتد و ارائه گزارش جامع عملکرد شبکه و تجهیزات

4- مشخص کردن کاربران و دسترسی های داخلی که قصد دسترسی غیر مجاز به منابع شبکه را دارند.

5- تراکینگ و ردیابی عوامل خارجی که سعی در دسترسیی غیر مجاز به شبکه از خارج یا داخل را داشته اند.

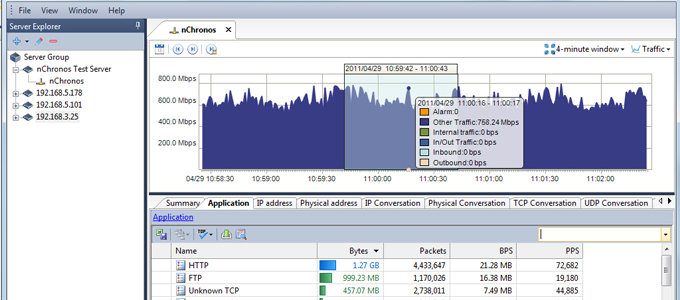

6- ثبت کلیه وقایع و دسترسی های شبکه بصورت جامع و یکپارچه از داخل و خارج که در کل اهداف زیر را محقق می سازند:

1. کنترل دسترسی به منابع شبکه

2. اثبات پذیر نمودن کلیه اتفاقات و دسترسی ها به منابع شبکه

3. کنترل و نظارت بر برنامه های در حال اجرا و سرویس های کاربردی و فعال در شبکه

4. مدیریت و استفاده بهینه از پهنای باند و ترافیک شبکه اینترانت و اینترنت

5. شناسایی و کاهش میزان مشکلات شبکه توسط سیستمهای IDS

6. به حداقل رساندن زمان های قطعی شبکه در اثر مشکلات ناشی از عدم امنیت و دسترسی های غیر مجاز و ترافیکهای غیر واقعی

7. جلوگیری از نفوذ و دسترسی غیر مجاز به منابع توسط سیستمهای IPS

متخصصین ما پاسخگوی شما هستند . جهت مشاوره و استعلام تعرفه و قیمت تماس بگیرید:

021 88 61 28 45

ارزیابی امنیتی نرم افزارهای کاربردی

پيادهسازي نرمافزار داراي مراحل مختلفي است که بايستي نکات و مباحث امنيتي در هر يک از مراحل مذکور مد نظر گرفته شود. نرمافزارهاي مختلف رايانهاي از قبيل سيستمعاملها، برنامههاي سيستمي، و برنامههاي كاربردي، هريك براي انجام مأموريت خاصي طراحي شدهاند و در شرايط مختلف، انتظار عملكردهاي متفاوت اما پيشبيني نشده از تمام آنها ميرود. بدليل پيچيدگيهاي محيط رايانهاي امروز، پيشبيني تمام شرايط ممكن براي پديدآورندگان اين نرمافزارها ممكن نيست و لذا چنانچه بتوان آنها را در چنين شرايطي قرار داد، معمولاً ميتوان انتظار عملكردهاي پيشبيني نشدهاي از آنها داشت. در شرايطي كه بتوان اين عملكرد پيشبيني نشده را به سمت و سوي خاصي هدايت كرد، ميتوان برنامه را به انجام كارهايي واداشت كه ممكن است با چارچوبهاي امنيتي سيستم مورد استفاده و يا سازمان سازگار نباشد.

از آنجاکه بسياري از شرکتهاي فعال در زمينه نوشتن نرمافزار با اين مباحث آشنا نميباشند، لذا بسياري از نرمافزارهاي نوشته شده توسط آنها به راختي قابل هک و نفوذ است.

مميزي شرايط كاربرد برنامه هاي كاربردي و متن برنامههاي مورد استفاده، باعث ميشود سازمانها درخصوص استحكام اين نرمافزارها نسبت به آسيبپذيريها و حقههاي شناختهشده، آسودهخاطر باشند. طي اين خدمات، متخصصان پيشگامان امنافزار علاوه بر آزمون نرمافزار هنگام اجرا، متن برنامه كاربردي را نيز مورد بازبيني قرار ميدهند تا آسيبپذيريهاي بالقوه و عملكردهاي مشكوك آنرا شناسايي و درصورت امكان رفع كنند.

هزينهاي كه براي اين منظور توسط سازمان انجام ميشود، درحقيقت به منزله يك سرمايهگذاري مطمئن است كه ميتواند از درصد زيادي از حملات شناخته شده بر عليه نرمافزار، در زمان اجرا جلوگيري كند

معرفی خدمات امنیتی شرکت تکتا

خدمات امنيت اطلاعات شرکت مجموعهاي است از سرويس هاي امنيتي که گستره بزرگي از نيازهاي اطلاعاتي و امنيتي شرکتها و سازمانها را در بر ميگيرد.

در عصر اطلاعات تهديدات امنيتي نيز شکل جديدي به خود گرفتهاند و اين مسئله تمامي ارگانهاي يک سازمان را به شکلهاي متفاوتي مورد تهديد قرار ميدهد. اين گونه تهديدات ميتواند به صورت انتشار نرم افزارهاي جاسوسي و مخرب توسط عوامل داخلي و خارجي و يا به صورت نشت اطلاعات حياطي توسط اين عوامل باشد. اينجاست که مفاهيم جديدي با عنوان نبرد مجازي و تروريسم مجازي ارائه ميشود که در برگيرنده پارامترهاي نفوذ به يک سازمان و تخريب و خروج اطلاعات حياتي از آن است. در اين ميان خدمات امنيتي تکتا تجارت جی به دو گروه اصلي تقسيم ميشود.

1. ارائه راهکارهايي جهت آموزش و ايجاد لايههاي امنيتي براي جلوگيري از نفوذ عوامل مخرب و تشخيص و پيشگيري از آن در بهينهترين بازه زماني.

2. ارائه راهکارهايي براي کاهش تخريبات بعد از حملات مجازي و برپاسازي و امن کردن سيستمهاي آسيب ديده در حداقل زمان ممکن.

تست نفوذپذيري

تست نفوذپذيري يا تست نفوذ (penetration test) روشي براي تشخيص حفرههاي امنيتي در يک سرور، شبکه و سازمان است. اين سرويس که در دسته اول قرار ميگيرد حملات هکرها بر روي اهداف مورد نظر را شبيه سازي ميکند و پس از تشخيص حفرههاي امنيتي راهکارهاي مناسب براي امن نمودن آنها ارائه ميکند.

راه اندازي SIM

مديريت اطلاعات امنيتي و يا SIM مخفف (Security Information Management) محصولي است که توسط آن نرم افزار به جمع آوري تمامي لاگهاي سيستم هاي مختلف ميپردازد و در صورت تشخيص پارامترهاي يک حمله در لاگهاي سيستم عکس العمل نشان ميدهد.

سيستم مديريت امنيت اطلاعات ( ISMS )

فعاليتهاي مربوط به پيادهسازي و استقرار سيستم مديريت امنيت اطلاعات (ISMS)، طي يک فرايند انجام ميشود که همانطور که گفته شد لزوم پايداري اين سيستم باعث شده تا بشکل يک چرخه که همواره بايد تکرار شود. فرايند اجراي سيستم مديريت امنيت اطلاعات که دمينگ نام دارد شامل چهار مرحله (طرح-اجرا-بررسي-اقدام) می باشد.

راه اندازي IDS/IPS

سيستمهاي تشخيص و جلوگيري از نفوذ نرم افزارهايي هستند که به تشخيص پارامترهاي حملات مختلف به داخل شبکه ميپردازند و از آنها جلوگيري کرده و يا گزارش ميدهند.

نظارت بر وقايع

سيستم نظارت بر وقايع (log monitoring) نرم افزاري است که قادر به جمع آوري و گزارش لاگ هاي مختلف سيستم ميباشد.

نصب و راه اندازي Firewall

ارائه مشاوره تنظيم فايروال و UTM موجود در سازمانها و شرکتها به بهترين و امنترين شکل ممکن. و ارائه خدمات خريد و نصب فايروال و UTMهاي سخت افزاري و نرم افزاري.

مديريت حفره هاي امنيتي

ارائه نرم افزارهاي مديريت به روز رساني و حفره هاي امنيتي که باعث صرفه جويي در زمان و هزينه و پهناي باند شبکه هاي کوچک بزرگ ميشود و در کمترين زمان ممکن به ارائه گزارش امنيتي سيستم هاي داخل شبکه و به روزرساني آنها مينمايد.

امنیت سرورها

تامین امنیت سرور ها با استفاده از جدیدترین متدها ی ایمن سازی در برابر انواع حملات با پشتیبانی 24 ساعته.

ارزیابی امنیتی نرم افزارهای کاربردی

پيادهسازي نرمافزار داراي مراحل مختلفي است که بايستي نکات و مباحث امنيتي در هر يک از مراحل مذکور مد نظر گرفته شود. نرمافزارهاي مختلف رايانهاي از قبيل سيستمعاملها، برنامههاي سيستمي، و برنامههاي كاربردي، هريك براي انجام مأموريت خاصي طراحي شدهاند و در شرايط مختلف، انتظار عملكردهاي متفاوت اما پيشبيني نشده از تمام آنها ميرود.

امنیت سیستم های تحت وب (Web Application)

ارائه راهکارها و سرويسهاي تست، اسکن و رفع حفرههاي امنيتي وب اپليکيشنها با تکنولوژيهاي متفاوت.

مشاوره امنيت و ريسک

ارائه مشاوره در زمينه مديريت ريسک و امن کردن سيستم هاي آسيب ديده بعد از حملات بدافزارها.

پیاده سازی و خدمات مرکز عملیات امنیت (SOC)

مرکز عملیات امنیت SOC تمامی زوایای امنیتی را به صورت بلادرنگ از یک نقطه مرکزی مدیریت و مانیتور می کند و تمامی حوادث امنیتی را کشف و اولویت دهی کرده، سطح ریسک و دارایی هایی را که تحت تاثیر قرار خواهند گرفت را تشخیص می دهد. این مرکز همچنین به طور همزمان راهکارهای مناسبی را متناسب با هر رویداد، اجرا یا پیشنهاد می کند.

پیاده سازی استانداردهای ISMS

نظام مدیریت امنیت اطلاعات:

ظام مدیریت امنیت اطلاعات ISMS ، در مجموع یک رویکرد نظاممند به مدیریت اطلاعات حساس بمنظور محافظت از آنهاست. امنیت اطلاعات چیزی فراتر از نصب یک دیواره آتش ساده یا عقد قرارداد با یک شرکت امنیتی است . در چنین رویکردی بسیار مهم است که فعالیتهای گوناگون امنیتی را با راهبردی مشترک بهمنظور تدارک یک سطح بهینه از حفاظت همراستا کنیم . نظام مدیریتی مذکور باید شامل روشهای ارزیابی، محافظت، مستندسازی و بازنگری باشد ، که این مراحل در قالب یک چرخه PDCA(PLAN-DO-CHECK-ACT) تحقق پذیر است. (چرخه یادشده نقش محوری در تشریح و تحقق استاندارد ISO9001 دارد. )

* برنامه ریزی : Plan :

تعریف چشمانداز نظام مدیریتی و سیاستهای امنیتی سازمان.

تعیین و ارزیابی مخاطرات.

انتخاب اهداف کنترل و آنچه سازمان را در مدیریت این مخاطرات یاری میکند.

آمادهسازی شرایط اجرایی.

* انجام : DO :

تدوین و اجرای یک طرح برای تقلیل مخاطرات.

اجرای طرحهای کنترلی انتخابی برای تحقق اهداف کنترلی.

* ارزیابی : Check :

استقرار روشهای نظارت و پایش.

هدایت بازنگریهای ادواری بهمنظور ارزیابی اثربخشی ISMS.

بازنگری درحد قابل قبول مخاطرات.

پیشبرد و هدایت ممیزیهای داخلی بهمنظور ارزیابی تحقق ISMS.

* باز انجام : ACT :

اجرای توصیههای ارائه شده برای بهبود

نظام مدیریتی مذکور.

انجام اقدامات اصلاحی و پیشگیرانه.

ارزیابی اقدامات صورت پذیرفته در راستای بهبود.

مستندات ISMS دستگاه

بر اساس استانداردهاي مديريت امنيت اطلاعات و ارتباطات، هر دستگاه(سازمان) بايد مجموعه مستندات مديريت امنيت اطلاعات و ارتباطات را به شرح زير، براي خود تدوين نمايد :

• اهداف، راهبردها و سياستهاي امنيتي فضاي تبادل اطلاعات دستگاه

• طرح تحليل مخاطرات امنيتي فضاي تبادل اطلاعات دستگاه

• طرح امنيت فضاي تبادل اطلاعات دستگاه

• طرح مقابله با حوادث امنيتي و ترميم خرابيهاي فضاي تبادل اطلاعات دستگاه

• برنامة آگاهي رساني امنيتي به پرسنل دستگاه

• برنامة آموزش امنيتي پرسنل تشکيلات تامين امنيت فضاي تبادل اطلاعات دستگاه

با توجه به گسترده بودن مطالب این مبحث که خود یک جزوه کامل می باشد ، در همین حد می توان گفت که تعریف خط مشی امنیتی در سازمان یکی از مهمترین موارد استانداردسازی امنیت اطلاعات می باشد که شرکت تکتا با توجه به تخصص تیم امنیتی خود کاملا بر این امر مشرف بوده و قادر به پیاده سازی سری استانداردهای ISO27000 می باشد

متخصصین ما پاسخگوی شما هستند . جهت مشاوره و استعلام تعرفه و قیمت تماس بگیرید:

021 88 61 28 45